Wannacry

Description

Afin de décrire l’attaque Wannacry, nous allons tout d’abord définir les concepts sur lesquels sont basés cette attaque.

Worms (vers)

Tout d’abord, il faut savoir que le principal but d’un ver n’est pas de détruire, mais plutôt de se dupliquer, ce qui fait de lui un allié idéal pour les ransomwares afin de toucher le maximum de personnes. En effet, ce programme, qui n’a besoin de personne pour pouvoir se dupliquer et se propager, utilise les réseaux notamment leurs capacités, mais surtout leurs vulnérabilités, pour se déplacer d’ordinateur en ordinateur.

Les vers affectionnent plus particulièrement les boîtes e-mail ainsi que les protocoles réseau pour se propager. Même si leur but principal est la reproduction, ils ont aussi habituellement un objectif malfaisant, comme l’espionnage de l’ordinateur où ils se trouvent, l’ouverture d’une porte dérobée à des pirates informatiques, la destruction de données et etc. L’activité d’un ver a souvent des effets secondaires qui se traduit par des ralentissements du réseau ou de l’ordinateur de la victime. Il peut donc entraîner de sérieux dysfonctionnements dans nos ordinateurs.

Ransomwares (rançongiciels)

Les logiciels de rançon sont des logiciels informatiques malveillants, qui prennent en otage les données, restreignent l’accès à notre système informatique et exigent le paiement d’une rançon pour que la restriction soit levée. L’utilisateur n’a donc pas d’autres choix que de perdre ses fichiers ou de payer la rançon. Le paiement ne garantit toutefois pas la récupération effective. Il est donc conseillé de ne pas payer et de tenter de récupérer quelques fichiers par d’autres moyens.

Bien souvent, le ransomware s’infiltre donc sous la forme d’un ver informatique, comme décrit plus haut, à travers un fichier téléchargé ou reçu par email. Il chiffre les données et fichiers de la victime. La finalité est d‘extorquer une somme d’argent à payer le plus souvent par monnaie virtuelle pour éviter toute trace comme le bitcoin.

OWASP A9 (2013)

Cette attaque utilise une faille qui avait été corrigée par Microsoft mais peu d’utilisateurs n’avaient pas encore installé sur leurs systèmes d’exploitation. On peut donc faire un rapprochement assez intuitif avec la faille A9, utilisation de composants avec des vulnérabilités connues (using Components with Known Vulnerabilities), proposée dans le classement du top 10 d’OWASP. On constate qu’il est toujours aussi important d’être à jour sur les différents composants qu’on utilise au quotidien car une personne malveillante n’attend qu’une opportunité comme celle-ci pour l’exploiter.

Wannacry

Également connu sous le nom de WanaCrypt, WanaCrypt0r 2.0, WCrypt ou WCry, WannaCry utilise donc une faille des systèmes d’exploitation de Windows pour chiffrer des fichiers et empêcher les utilisateurs d’y accéder en leur laissant un délai de 3 jours pour payer 300 $ en bitcoins. Passé ce délai, le prix double. D’où le nom justifié de Wannacry qui peut être traduit en français par “tu veux pleurer”.

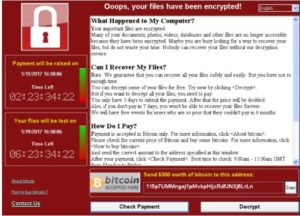

En voici ci-dessous un exemple :

Nous sommes donc confrontés à un logiciel malveillant de type ransomware auto-répliquant, touchant massivement le monde entier. En effet, plus de 300 000 ordinateurs, dans plus de 150 pays, sont touchés en mai 2017. On trouve notamment des hôpitaux et des entreprise paralysés. Il prend ses quartiers dans l’ordinateur après avoir cliqué sur un lien dans un e-mail, par exemple. Une fois dans la machine, WannaCry va méthodiquement crypter les fichiers personnels contenus dans l’ordinateur.

Ce qui rend WannaCry différent des ransomwares classiques, et par conséquent plus dangereux, c’est sa capacité de prolifération. Normalement, un ver informatique de ce type ne peut infecter qu’une seule machine à la fois. WannaCry, lui, est capable de se balader de machine en machine lorsque celles-ci sont connectées par un réseau interne, ce qui est le cas d’à peu près toutes les entreprises du monde, des banques, des hôpitaux et des universités.

Impact dans le monde

Cette faille de Windows, qui concerne tous les systèmes d’exploitation antérieurs à Windows 10, a eu un lourd impact dans le monde entier comme nous avons pu le voir. Mais son impact n’a pas uniquement commencé en mai 2017 mais bien avant car en effet, cette faille était connue et utilisée secrètement par la NSA depuis un certain temps.

NSA

Là où ça devient réellement intéressant, c’est que WannaCry profite d’une faille de sécurité dans le système d’exploitation Windows dont la National Security Agency (NSA), l’agence de renseignement des États-Unis, avait connaissance et se servait dans le cadre de ses opérations de surveillance électronique sous le nom de code « EternalBlue ». Afin d’acquérir un avantage stratégique, la NSA a donc délibérément caché l’existence de failles aux grandes entreprises concernées pour pouvoir les exploiter à sa guise. Ces informations ont été rendues publiques grâce à la fuite massive de documents, publiés par WikiLeaks en provenance du collectif de pirates The Shadow Brokers. Ces informations ont révélé le 14 avril dernier l’existence d’une sorte de trousse à outils informatiques utilisée par la NSA pour infiltrer tous types de systèmes.

Cette vague de contamination a ravivé le débat sur l’attitude des autorités vis-à-vis des failles de sécurité et des outils d’espionnage.

Résultat

La NSA a donc caché cette faille avec le risque qu’un jour, des pirates la découvre eux aussi et s’en servent dans un but malveillant. Avec WannaCry, c’est exactement ce qu’il s’est passé. Sauf que la NSA n’est pas responsable, puisque à la suite des révélations de WikiLeaks, Microsoft a mis à disposition un correctif (« patch ») deux mois avant le début des attaques, et est même allé jusqu’à proposer le correctif pour Windows XP, alors que la version ne bénéficie normalement plus de suivi technique.

Théoriquement, donc, tout le monde aurait dû être prémuni. Mais bon nombre de grandes entreprises et d’administrations n’ont pas appliqué la mise à jour car leurs services informatiques devaient d’abord tester les patchs afin de s’assurer qu’ils ne risquaient pas de créer de conflits sur leur réseau. Si la NSA avait dévoilé cette vulnérabilité quand elle l’a découverte, les hôpitaux par exemple, auraient eu des mois, voir des années, pour se préparer. Or, nous avons dû attendre avril, que les The Shadow Brokers rendent publics cette série d’outils d’espionnage de la NSA, dont EternalBlue. Les cybercriminels n’avaient plus alors qu’à se servir de ces informations pour créer le rançongiciel WannaCry.

Comment ça marche

Fonctionnement

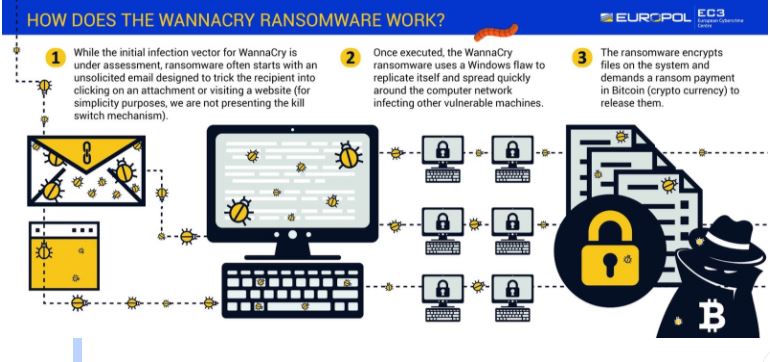

Voici ci-dessous comment est décrit le fonctionnement de WannaCry (en anglais) selon Europol qui est un office de police criminel européen. Ils ont posté cette image dans un tweet afin de sensibiliser un maximum de personne face à l’étendue de cette attaque.

Il commence par envoyer un email conçu pour tromper le destinataire puis il utilise les failles de Windows pour se dupliquer et il finit par crypter les fichiers et le système pour demander une rançon.

Dans la technique

EternalBlue est un exploit, soit un élément permettant à un individu ou à un logiciel malveillant d’exploiter une faille de sécurité informatique dans un système informatique. Cet exploit utilise une faille de sécurité présente dans la première version du protocole SMB (SMBv1). Le protocole SMB (Server Message Block) quant à lui est un protocole permettant le partage de ressources, comme des fichiers et imprimantes, sur des réseaux locaux. C’est la faille, dans la version 1 de ce protocole (SMBv1), qui est nommée EternalBlue et est justement en cause de la diffusion de notre ransomware WannaCry. Cet exploit a également été utilisé pour les cyberattaques Adylkuzz (survenue quelques jours après WannaCry) et NotPetya (survenue le 27 juin 2017).

WannaCry déploie également dans notre machine un cheval de Troie appelé DoublePulsar, qui endommage les copies de récupération automatiques de Windows pour ne laisser aucune chance de récupérer nos fichiers et installe une porte dérobé permettant la prise de contrôle du de la machine compromis à distance.

Si l’on veut s’intéresser d’avantage aux détails d’exécutions de notre ransomware, nous pouvons consulter ce lien qui explique justement pas à pas le déroulement de l’attaque et montre l’impacte de chaque action qu’entreprend WannaCry dans le système de la victime :

https://www.endgame.com/blog/technical-blog/wcrywanacry-ransomware-technical-analysis

Comment le contrer

La solution la plus sûre pour se protéger contre l’exploitation de la faille est l’installation des correctifs proposés par Microsoft dans son bulletin MS17-010. Plusieurs solutions de contournement existent et peuvent être adoptées lorsque les correctifs disponibles ne peuvent être installés. Désactiver le support de SMBv1 par exemple ou bien leurrer le malware, en créant différents éléments caractéristiques de WannaCry sur un système sain et l’empêcher de s’exécuter normalement. L’adoption de ces solutions ne doit cependant pas être dans une optique à moyen/long terme. En effet, seule l’application des correctifs permettra de combler les failles connues, et de s’assurer que le système est protégé même en cas d’évolution du malware.