Attaque sur cartes bancaires #NFC

Depuis son invention en 1974, l’histoire de la carte bancaire à puce a toujours été celle d’une lutte permanente contre les tentatives de piratage. Code personnel, cryptogramme au dos de la carte, chiffrement des informations et des transactions, confirmation des achats effectués sur Internet par un code envoyé par SMS, etc… En quarante ans, les moyens de prouver son identité se sont multipliés. Or, et c’est un paradoxe, le GIE Cartes bancaires, qui fédère les principales banques françaises afin de définir les normes de sécurité des cartes à puce, s’efforce désormais de diffuser un nouveau système de paiement qui ne nécessite plus d’authentification : c’est le paiement sans contact qui utilise le protocole NFC – Near Field Communication.

Grâce à ce nouveau type de transaction, le client d’un commerce peut désormais régler ses achats sans avoir à insérer sa carte dans un terminal ni à s’identifier en tapant son code secret. Il suffit d’approcher sa carte bancaire à quelques centimètres d’un lecteur, et en quelques millisecondes, la transaction est faite.

Comment fonctionne le paiement sans contact ?

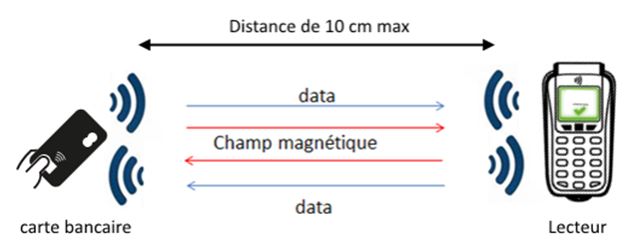

Un lecteur communique par radio via la norme NFC – Near Field Communication qui ne fonctionne qu’à une faible distance (10 cm max), sur la longueur d’ondes de 13,56 MHz, avec la puce contenue dans une carte bancaire via une minuscule antenne à une vitesse pouvant atteindre 424 Kbit/s.

Une technologie insuffisamment sécurisée

Si pratique que soit ce nouveau mode de transaction, peut-on, pour autant, vraiment lui faire confiance ? Faut-il s’en inquiéter ?

Actuellement, aucun contrôle n’est présent sur ce moyen de paiement et comme on ne demande rien à l’utilisateur, rien n’empêche le vendeur de faire plusieurs retraits sur la carte.

Contrairement à un règlement effectué à partir d’un TPE (Terminaux de Paiement Electronique), pour lequel on demande confirmation par code PIN, ce n’est pas le cas avec le paiement sans contact. Évidemment, ce ne serait pas très discret de la part d’un commerçant, dont on aurait vite fait de retrouver la trace au prochain relevé de banque.

Si on se promène dans le métro, avec notre carte NFC dans la poche, il est tout à fait possible pour un hacker passant près de nous et qui se trouve à une distance d’une dizaine de centimètre de la carte bancaire NFC – ce qui est relativement aisé aux heures de pointe – d’intercepter nos données grâce à un faux lecteur, comme un téléphone portable ou un ordinateur, pour effectuer un faux paiement bancaire pouvant aller jusqu’à 30€ par transaction et/ou de récupérer et d’envoyer les informations à un complice qui s’en sert au même moment pour régler un achat.

Des mesures ont été prises pour éviter que quelqu’un vide le compte bancaire d’un individu, en limitant la transaction à 30 euros, et de telle manière qu’on ne puisse pas faire plus de cinq paiements sans contact par semaine. En revanche, il n’y a pas de réelles mesures de sécurité à l’intérieur des cartes bancaires pour éviter ce type d’attaque.

Les types d’attaque

Le NFC est exposé à quatre types d’attaques connus :

- Le déni de service

- La modification d’informations

- Le « eaves dropping » ou écoute indiscrète

- L’attaque en relai

Le déni de service

L’attaque en déni de service (DoS) correspond à attaque la plus simple à réaliser. Son but n’est pas de récupérer des informations mais uniquement de rendre impossible l’utilisation du NFC du dispositif (carte ou appareil). Ce n’est donc pas une attaque contre le dispositif mais contre la communication elle-même. L’algorithme de collision avoidance (évitement d’interférences) de communication NFC spécifie un temps d’attente avant toute émission, pendant lequel l’initiateur écoute la fréquence sans rien émettre, attendant qu’elle se libère. L’attaque DoS requiert uniquement d’émettre sur la bande de fréquence du NFC (13,56 MHz). Aucune protection n’est possible contre ce type d’attaque si ce n’est de se trouver hors de portée de l’attaquant.

La modification d’information

La modification des données envoyées par un appareil NFC vers un autre est possible mais extrêmement difficile. Pour cela, l’attaquant doit modifier l’amplitude des ondes émises pour que la cible l’interprète autrement. Cette attaque nécessite un matériel coûteux (récepteur, antenne) et est détectable car elle modifie l’amplitude du signal.

Attaque Eaves Dropping

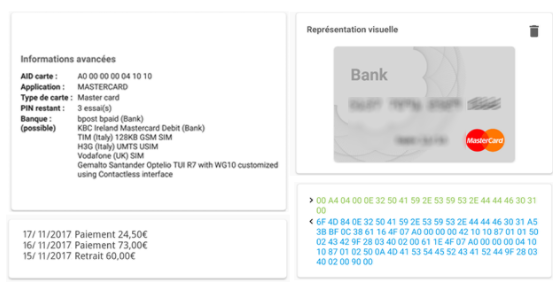

L’attaque Eaves Dropping (écoutes aux portes) est le fait de récupérer le signal radio émis par les appareils pour subtiliser des informations personnelles. Les cartes de paiement NFC, disposent d’informations sensibles. Aucun chiffrement ni authentification n’est en place dans leurs puces NFC. Il est ainsi possible de récupérer certaines informations personnelles simplement en approchant un lecteur (smartphone, ordinateur équipé d’une puce NFC) d’une carte :

- Nom, Prénom, Sexe

- Numéro de compte

- Date d’expiration

- Contenu de la bande magnétique

- Historique des transactions

Seul le code de sécurité n’est pas disponible (3 chiffres au dos de la carte).

Exemple des données de ma carte bancaire récupérées depuis un téléphone qui dispose d’une puce NFC via une application gratuite dont le nom est NFC Crédit card :

Ces informations permettent cependant d’utiliser la carte sur certains sites de e-commerce ne demandant pas le code de sécurité (comme par exemple booking mode réservation). Elles permettent aussi d’effectuer une attaque DoS de la carte en saisissant 3 mauvais codes PIN. Il est aussi possible de cloner la bande magnétique et de l’utiliser.

L’attaque en relai

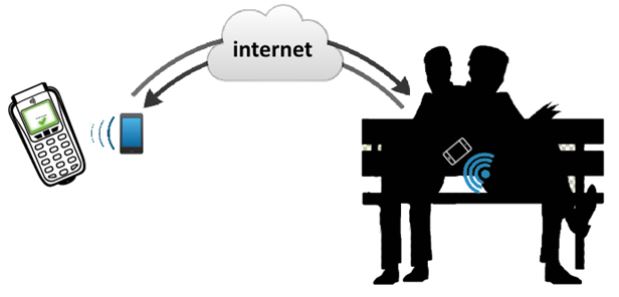

L’idée est de réaliser un proxy permettant de faire une transaction à distance.

L’attaque par relai principe de l’attaque du man in the middle consiste donc à utiliser un proxy NFC. Deux appareils sont donc nécessaires le premier sera à l’écoute de la carte, le second près du terminal de paiement. Ce dernier va initier le paiement à la borne et transmettre toute la communication via une connexion wifi au complice, qui utilise les informations envoyées par la carte pour faire la preuve de son identité auprès du lecteur cible. La communication et donc transmise à la carte NFC qui va répondre comme si elle était en contact avec le terminal.

Cette attaque est simple à mettre en œuvre, nécessite uniquement deux smartphones NFC et aucune connaissance du protocole utilisé par les cartes. En effet, le trafic passe par la connexion Wifi sans être altéré.

NCF ne s’arrête pas qu’au paiement

Les cartes de paiement ne sont d’ailleurs pas les seules à bénéficier des puces NFC, on les retrouve aussi dans les titres de transport, dans les cartes d’accès, les clés de voiture, les passeports et les nouveaux permis de conduire, sans oublier les tablettes et les téléphones portables.

Aujourd’hui, cette technologie est omniprésente: dans les transports en commun, les endroits publics, gares, aéroports, nous sommes souvent nombreux dans un volume restreint. Par conséquent, un pirate informatique muni d’un lecteur ou mobile adéquat peut facilement faire sa moisson de données.

Il n’y a aucun moyen de savoir si on a été piraté ou non. Il est donc nécessaire de se protéger.

Il existe même des tutoriaux qui nous permettent de concevoir ce type d’appareillage capable de récolter ces informations.

Attack Tools :

Sources : http://www.bishopfox.com/resources/tools/rfid-hacking/attack-tools/

Video : https://www.youtube.com/watch?v=Dzr81-1CEmY

Comment s’en protéger

Au début de l’apparition de la technologie NFC, la communication entre les différents appareillages n’était pas chiffrée, et la seule solution était de mettre ces cartes dans un étui en fer. Désormais, il existe des portefeuilles blindés qui font très bien l’affaire. en effet cela crée une cage de faraday qui fait barrière aux ondes empêchant ainsi la communication.